Povzetek

Na slovenske elektronske predale so v zadnjih dneh zaokrožila sporočila, ki v vsebujejo prejemnikovo preteklo korespondenco z znanim sogovornikom, pripeta pa imajo škodljiv Word dokument. Sporočilo je posledica okužbe z Emotet trojanskim konjem, ki po okužbi ukrade Microsoft Outlook datoteke (torej preteklo elektronsko korespondenco žrtve). Napadalci škodljivo sporočilo pošljejo iz drugega poštnega predala pri tujem ponudniku. Sporočilo lahko vsebuje besedilo v angleškem jeziku, ki prejemnika poziva k odprtju pripetega dokumenta.

Vsebina okuženih sporočil

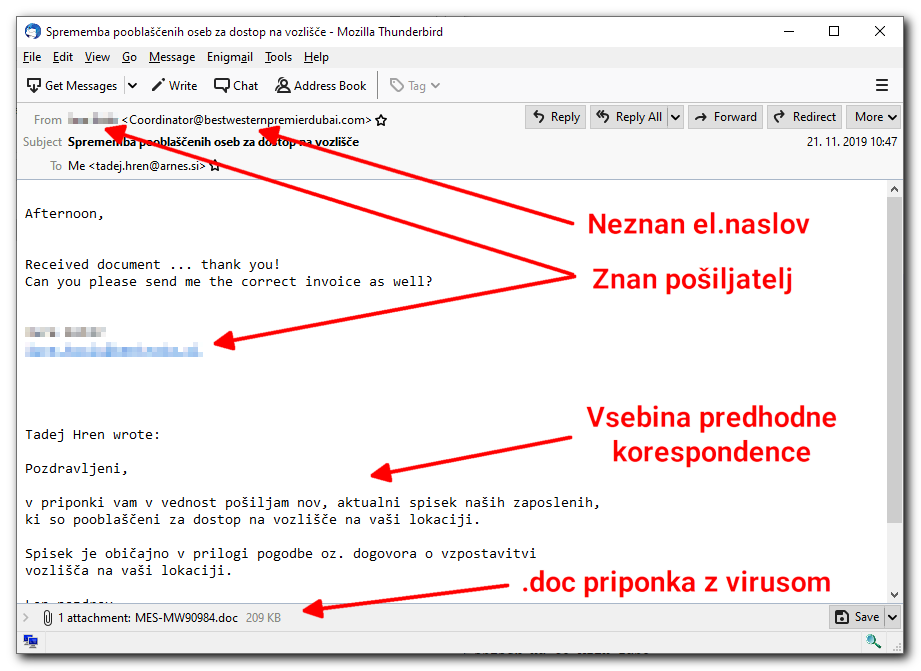

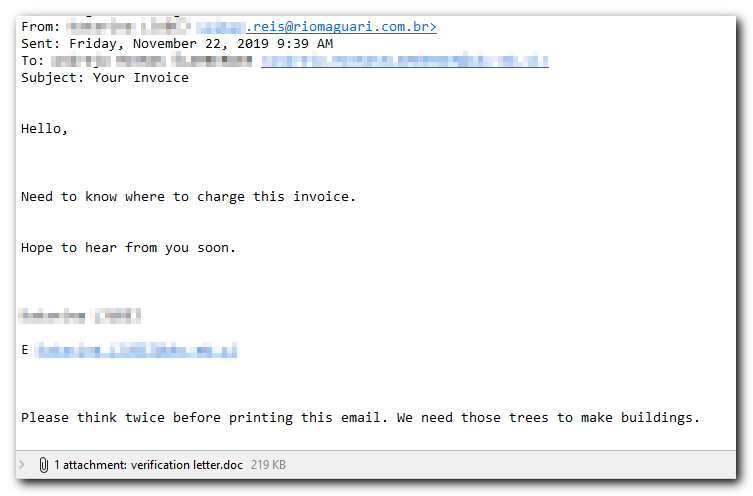

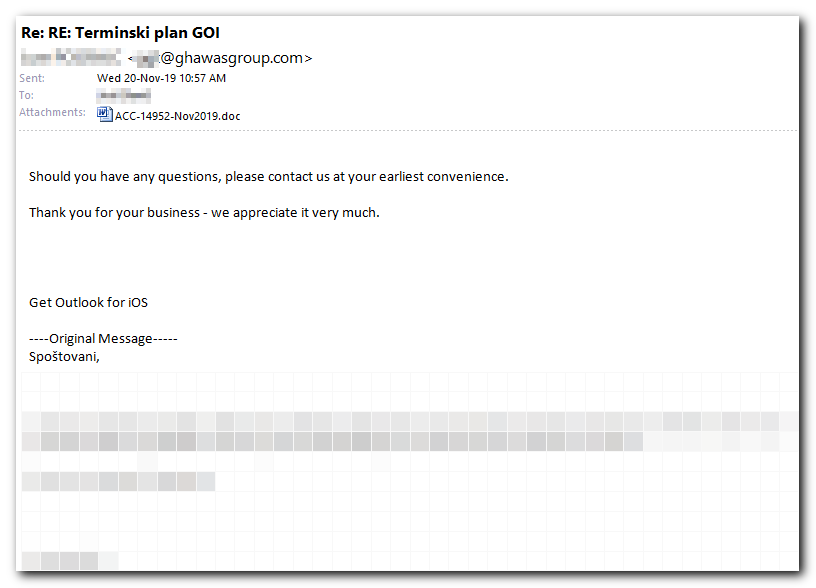

Okuženo sporočilo vsebuje naslednje elemente:

- v polju pošiljatelja je navedeno ime in priimek znane osebe (s katero smo v preteklosti že komunicirali) ter neznan el.naslov (tega poštni programi pogosto ne prikažejo),

- priložen Word dokument (s končnico .doc).

Vsebina sporočila lahko vsebuje tudi:

- stavek ali dva v angleškem jeziku

- ime, priimek in el.naslov znane osebe (kot podpis)

- vsebino predhodne korespondence

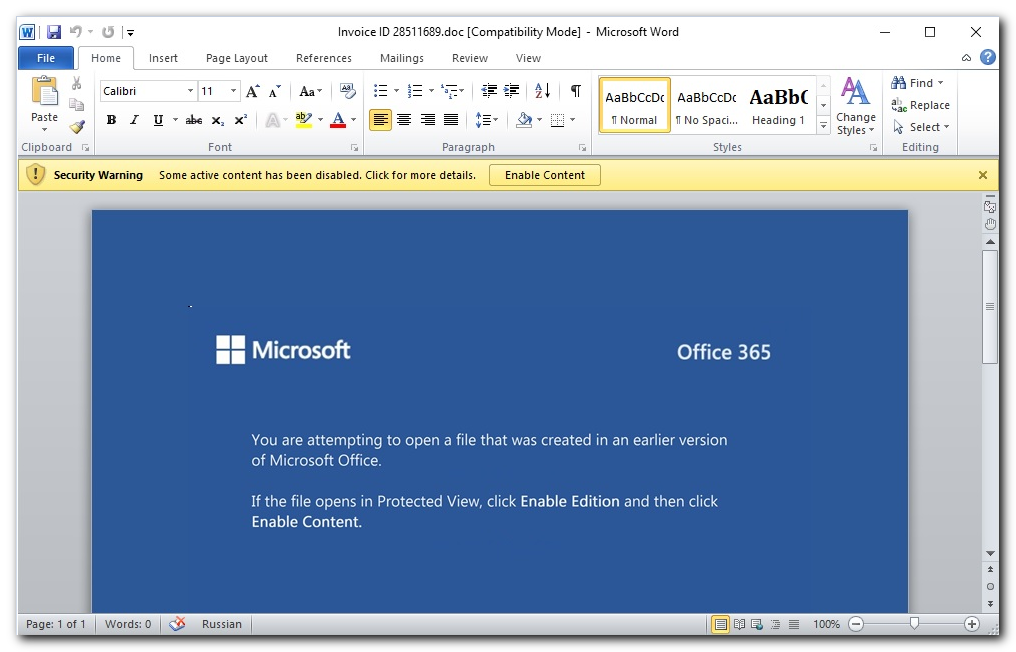

Okužba računalnika

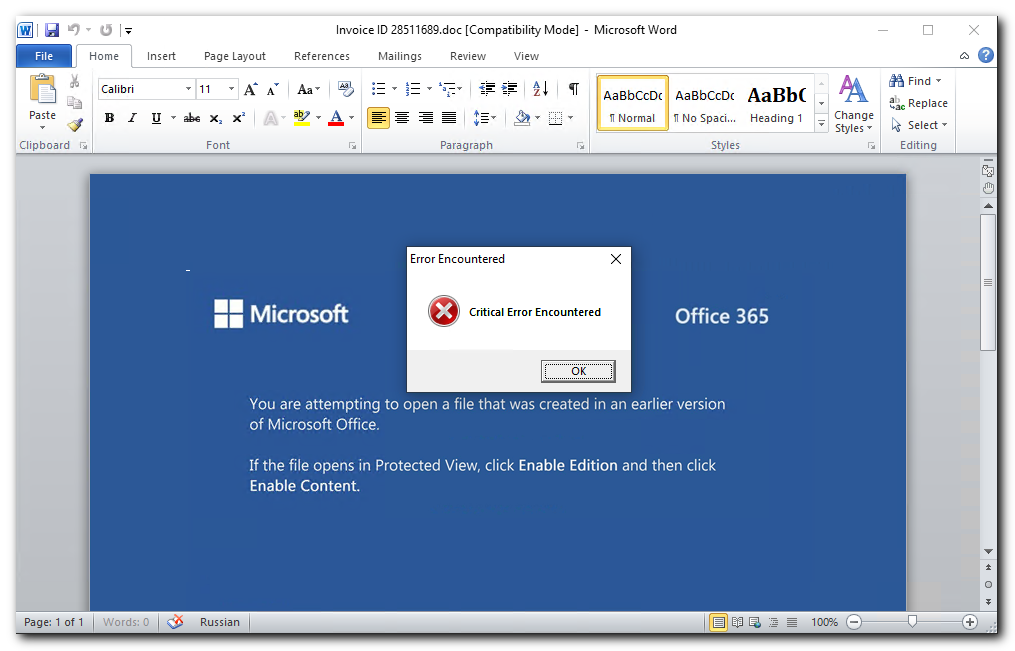

Do okužbe računalnika pride v primeru, če uporabnik v Windows sistemu odpre priložen Wordov dokument in omogoči izvajanje makrov. Dokument po odprtju prikaže obvestilo, da je za ogled vsebine potrebno vklopiti možnost “Enable Content” (“Omogoči vsebino”).

Z vklopom te možnosti se omogoči izvajanje makrov, s čimer se aktivira škodljiva koda, ki iz tujega spletnega strežnika na sistem prenese in izvrši nov zlonameren program, hkrati pa z namenom zavajanja uporabnika izpiše obvestilo o napaki.

V vseh dosedaj obravnavanih primerih je bila na sistem prenesena varianta virusa Emotet, ki spada v kategorijo škodljive kode vrste “information stealer”. Nekatere od funkcionalnosti virusov te vrste so:

- kraja shranjenih gesel iz brskalnikov, klientov za elektronsko pošto, klientov za hipno sporočanje ipd.,

- kraja digitalnih potrdil in drugih avtentikacijskih podatkov,

- namestitev keyloggerja,

- persistentna komunikacija z nadzornim strežnikom napadalca,

- periodično generiranje posnetkov zaslona in pošiljanje le-teh na nadzorni strežnik,

- možnost prenosa dodatnih škodljivih programov (npr. izsiljevalskega kripto virusa, orodij za vdiranje v druge sisteme ipd.).

Indikatorji okužbe

Analiza več vzorcev škodljive Emotet virusa je pokazala, da se skopira v mapo %LOCALAPPDATA% (C:\Users\’Uporabnik’\AppData\Local), npr.:

%LOCALAPPDATA%\tlogcmstore\tlogcmstore.exe

%LOCALAPPDATA%\rdspublish\rdspublish.exe

%LOCALAPPDATA%\texttotextto\texttotextto.exe

(navedeni so zgolj nekateri od primerov poimenovanja datoteke, v primeru okužbe je ime datoteke lahko drugačno od navedenih)

Persistentnost delovanja med ponovnimi zagoni sistema si zagotovi preko vnosa ključa v registru, največkrat pod \HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run.

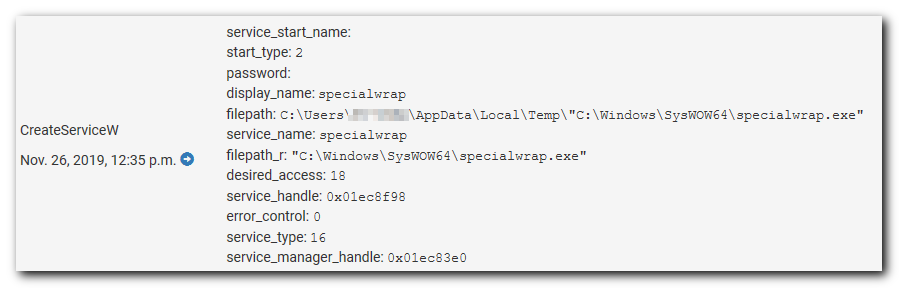

V primeru, da pridobi administrativne pravice, se lahko tudi skopira v sistemsko mapo in kreira nov servis:

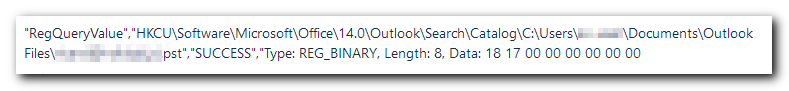

V nadaljevanju preko ključa v registru HKEY_CURRENT_USER\Software\Microsoft\Office\%VERSION%\Outlook\Search\Catalog pridobi informacijo o pst datotekah uporabnika. Gre za datoteke, v katere Outlook shranjuje vsebino elektronske pošte, kontakte, opomnike ter podatke iz koledarja.

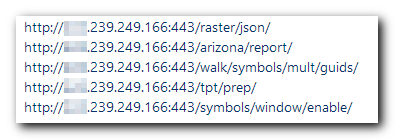

Podatke v 15 minutnih intervalih pošilja na nadzorni strežnik napadalca preko HTTP POST zahtevkov. Nadzorni strežniki napadalcev se periodično spreminjajo na vsakih nekaj dni.

Ukrepi

Če prejmete tako sporočilo, ga posredujte v analizo na cert@cert.si, ter po potrebi obvestite administratorja vašega poštnega strežnika.

V primeru okužbe je potrebno sistem nemudoma izklopiti iz omrežja ter ponovno namestiti operacijski sistem oz. ga ponastaviti na tovarniške nastavitve. Potrebna je tudi menjava vseh gesel kot tudi preklic digitalnih potrdil, katerih zasebni ključi so bili v času okužbe dosegljivi na okuženem sistemu.

Administratorjem Windows omrežij svetujemo, da onemogočijo izvajanje makrov v MS Office dokumentih.

V primeru kršitve varnosti osebnih podatkov je potrebno opraviti samoprijavo Informacijskemu pooblaščencu.

Prva objava: 22.11.2019

Zadnja posodobitev: 27.11.2019