Povzetek

Phishing napad ali “ribarjenje za gesli” je pravzaprav napad z lažnim predstavljanjem. Namen napada je kraja podatkov, ki storilcem omogočijo dostop do storitev in podatkov žrtev.

Storilci morajo uporabnika prepričati, da uporabniška imena, gesla ali podatke bančne kartice, vnaša v pravi (legitimni) spletni obrazec storitve. Pozorni uporabnik lahko recimo opazi, da prijavni obrazec ni zavarovan z overjenim digitalnim potrdilom (SSL/TLS certifikat) ali pa brskalnik javlja nekakšna neskladja med imeni potrdila in strežnika, zato je uspešnost napada manjša. Zlonamerni akterji zato uporabljajo različne pristope in tehnike za preslepitev uporabnikov. Včasih tudi preko zlorabe legitimnih storitev.

Uporaba Microsoft Azure v phishing napadih

Storilci pri phishing napadih, ki ciljajo na uporabnike Microsoftovih storitev, izkoriščajo tudi funkcionalnost domen po meri v Microsoft Azure računu (custom domain name for Azure storage account), za gostovanje lažnih pristopnih obrazcev pa Microsoft Azure Blob Storage

Microsoft uporabnikom Azure Blob Storage GPv2 računa namreč ponuja možnost deljenja statičnih vsebin (HTML, CSS, JavaScript, slikovnih datotek) neposredno iz $web kontejnerja Azure Blob Storage uporabniškega računa.

Vsebina je privzeto dosegljiva preko naslova v obliki:

https://<UPORABNIK>.blob.core.windows.net/$web/<IME_DATOTEKE>

Z domeno po meri, lahko nastavimo lastno obliko naslova. Vsebina je v tem primeru dosegljiva preko naslova v obliki:

https://<DOMENA>.<ZONA>.web.core.windows.net/<IME_DATOTEKE>

Prednost uporabe Microsoft Azure za izvedbo teh napadov je predvsem v tem, da se lažna phishing stran nahaja na storitvi, zaščiteni z Microsoftov SSL certifikatom. Pomembna zna biti tudi cena gostovanja statičnih vsebin v storitvi Azure Blob Storage, saj je strošek za 1GB prostora ob količini prenosa 10 GB/mesec je nižji od 1€.

Potek napada

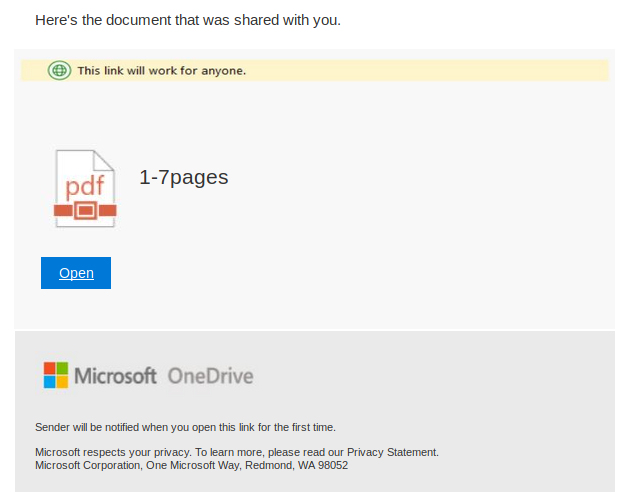

Uporabnik v svoj elektronski predal prejme sporočilo, v katerem je navedeno, da je nekdo z njim delil dokument, ki ga lahko prenese s klikom na povezavo. Videz sporočila napeljuje na to, da naj bi se dokument nahajal na Microsoft OneDrive shrambi.

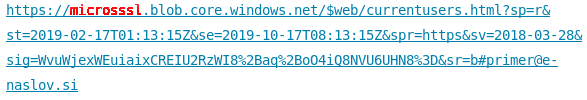

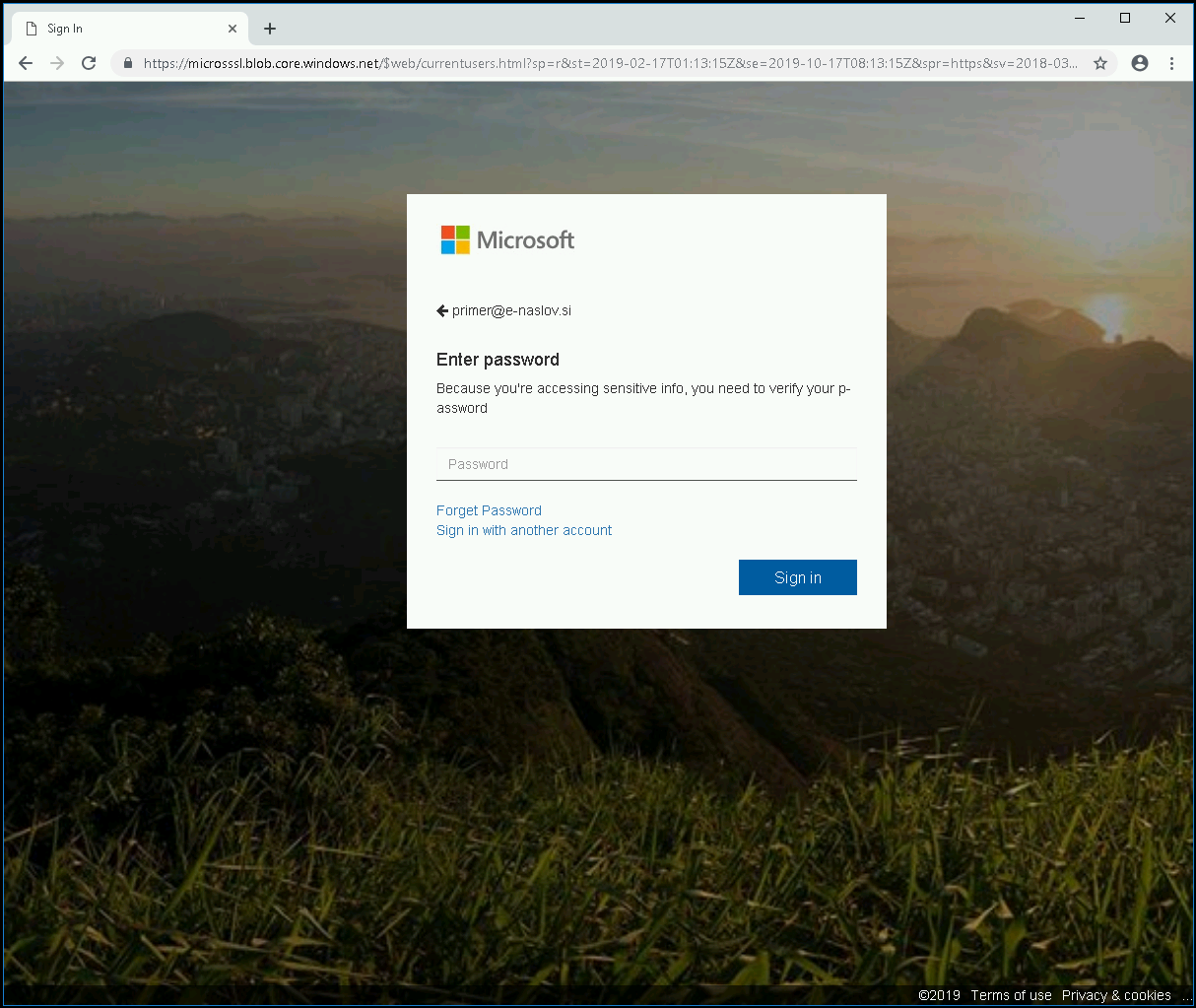

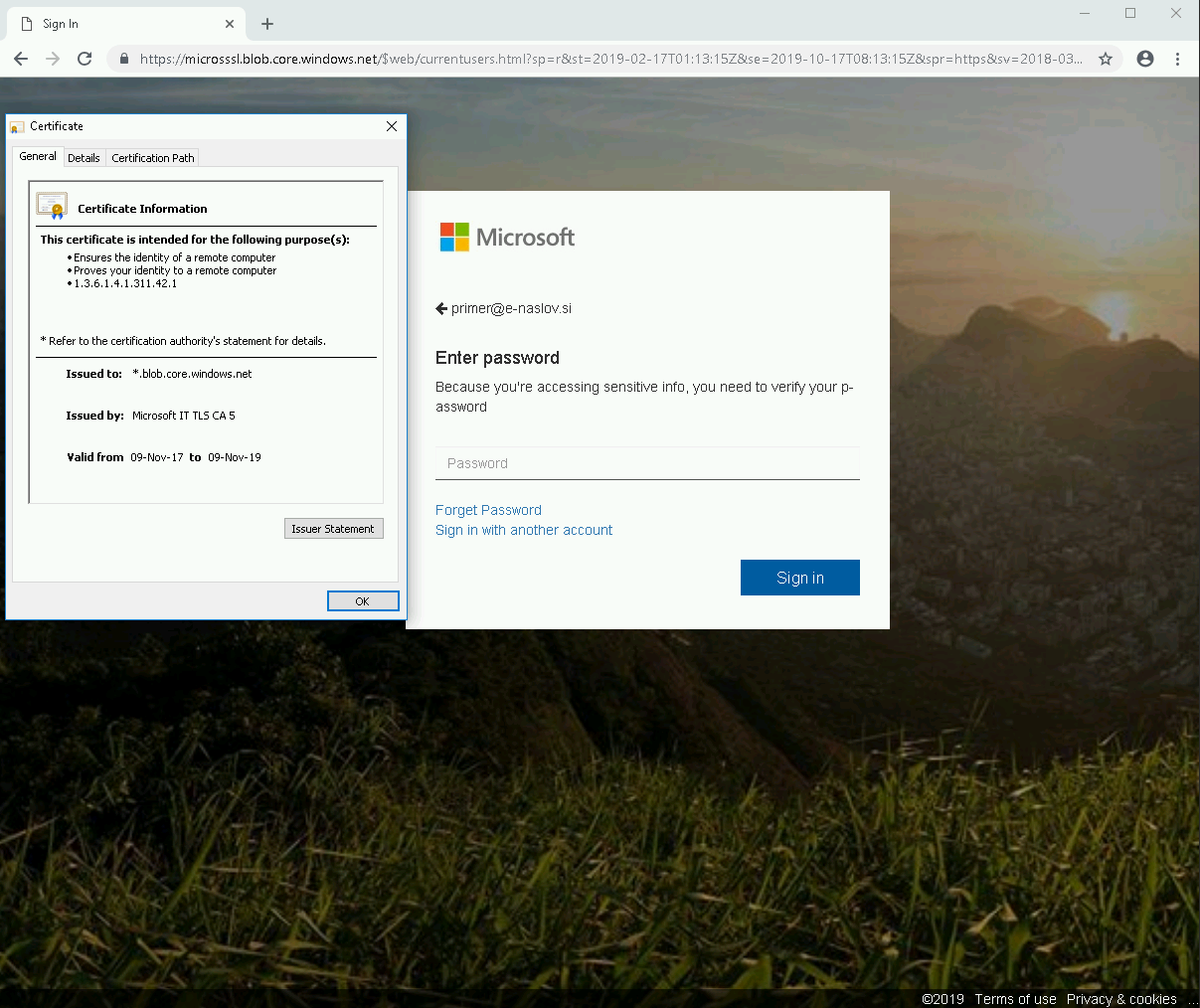

Povezava v sporočilu vodi do lažnega obrazca za prijavo v OneDrive storitev, ki se nahaja na Microsoft Azure Blob shrambi, obrazec pa že vsebuje tudi elektronski naslov prejemnika, ki je kot parameter vdelan v samo povezavo. Na ta način je ciljani uporabnik lahko zaveden v prepričanje, da se prijavlja v OneDrive storitev, kar se zdi logično pri prenosu dokumentov iz te storitve.

V zgornjem primeru je iz URL naslova razvidno, da se stran nahaja na Microsoft Azure Blob Storage. Storilci pa lahko uporabijo funkcionalnost domen po meri (custom domain name), ki jo Microsoft ponuja uporabnikom Azure Storage storitev.

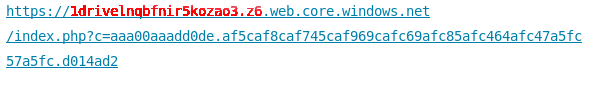

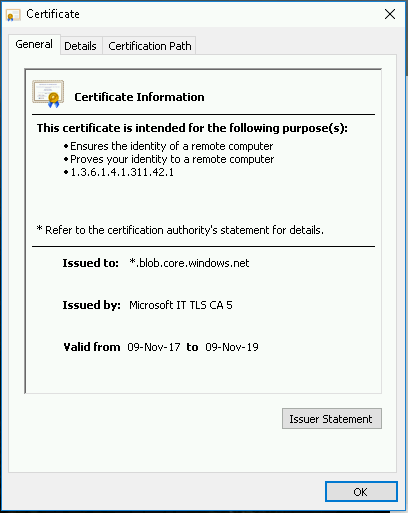

Spletni naslov po meri (https://1drive…) zakriva , da se obrazec nahaja na Microsoft Azure Blob Storage (izginil je “blob” del naslova), poskuša pa v začetku domene tudi prepričati, da gre res za OneDrive storitev.

Ker se lažna prijavna stran nahaja na legitimnem Microsoftovem servisu, je ta zaščitena z Microsoftovim digitalnim potrdilom, kar gre na roko storilcem.

Zaključek

Kot vedno je najbolj učunkovita zaščita pred phishing napadi previdnost in ozaveščenost uporabnikov. Pri odpiranju priponk v elektronski pošti moramo biti previdni, saj je to najbolj pogost način kraje gesel ali okužbe računalnika (oglejte si tudi Malo šolo odpiranja priponk).

V opisanem primeru so ciljani uporabniki Microsoftovih storitev, kot so Office365, OneDrive, Outlook.com, Skype, pri katerih je potrebna prijava z Microsoft računom.

Preverite, ali se prijavljate na pravi vpisni strani izbrane storitve. Te se najpogosteje nahajajo na URL naslovih https://login.microsoftonline.com/ in https://login.live.com/.