2. julija 2021 se je pričel odvijati največji napad z izsiljevalsko škodljivo kodo (ransomware), ki ga je izvedla kriminalna združba REvil. Uporabili so 0-day ranljivost (CVE-2021-30116) v platformi za uporavljanje IKT virov ameriškega podjetja Kaseya. Čeprav je najprej kazalo, da gre za še enega v vrsti napadov na dobavno verigo (supply-chain attack), v podjetju trdijo, da sami niso bili zlorabljeni za vrivanje škodljive kode, temveč so napadalci neposredno napadli stranke z nameščenimi Kaseya VSA strežniki. Ker gre v veliko primerih za podjetja, ki uporabljajo z infrastrukturo, ki jo ponujajo svojim nadaljnjim strankam (MSP, Managed Service Providers), je potencialno število prizadetih žrtev lahko dokaj visoko. V Sloveniji SI-CERT še ni prejel prijave incidenta, povezanega s Kaseya ranljivostjo. Napad je bil tempiran na podaljšan vikend v ZDA ob prazniku neodvisnosti (4. julij).

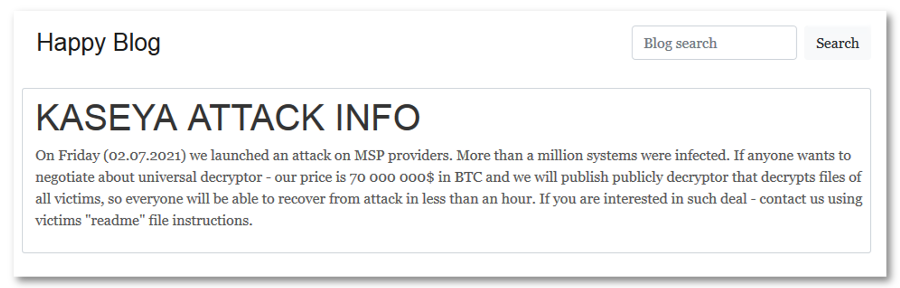

REvil je na svojem (sarkastično poimenovanem) “Happy Blog” sicer zapisal, da so okužili več kot milijon sistemov, vendar pa analitiki podjetja Huntress dvomijo o tako veliki številki in ocenjujejo, da se število okuženih sistemov giblje med 1.500 in 2.0001.

Napad nas je spomnil na SolarWinds (ki je prav tako napad na dobavno verigo), v zadnjem času pa smo bili tudi priča odmevnim napadom z izsiljevalskimi virusi na visoko-profilirane tarče, kot sta ameriški naftovod Collonial Pipeline in irski zdravstveni sistem (HSE, Health Service Executive). S tem, ko so ti napadi postali vprašanje nacionalne varnosti večjih držav, smo lahko opazili tudi premike pri odzivanju. Sredi maja 2021 so izginila sredstva iz kripto-denarnic skupine DarkSide, ki naj bi izvedla napad na Collonial Pipeline. Javno so priznali tudi, da so izgubili dostop do svoje strežniške infrastrukture, s katero so izvajali napade. Sredi julija pa je s spleta izginila tudi skupina REvil, skupaj s svojim “Happy Blog”. Med obema dogodkoma sta se na sestanku srečala predsednika ZDA in Ruske federacije, Joe Biden in Vladimir Putin. O trendih je seveda še prezgodaj govoriti.

V primeru suma na ranljivosti na vaši opremi, o tem obvestite SI-CERT (cert@cert.si) in stopite v kontakt s predstavnikom podjetja, ki vam bo dal natančna navodila za nadgradnjo in pregled sistemov. Splošna navodila za zaščito pred napadi z izsiljevalskimi virusi najdete v obvestilu SI-CERT / 2019-05 Napredni napadi z izsiljevalskimi virusi.

1 izjava na Huntress spletnem seminarju 6. julija 2021