Opis

Dodano 20. 5. 2014: Po nekaj mesecih se incident ponavlja, zopet prejemamo prijave, tokrat z novejšo različico škodljive kode.

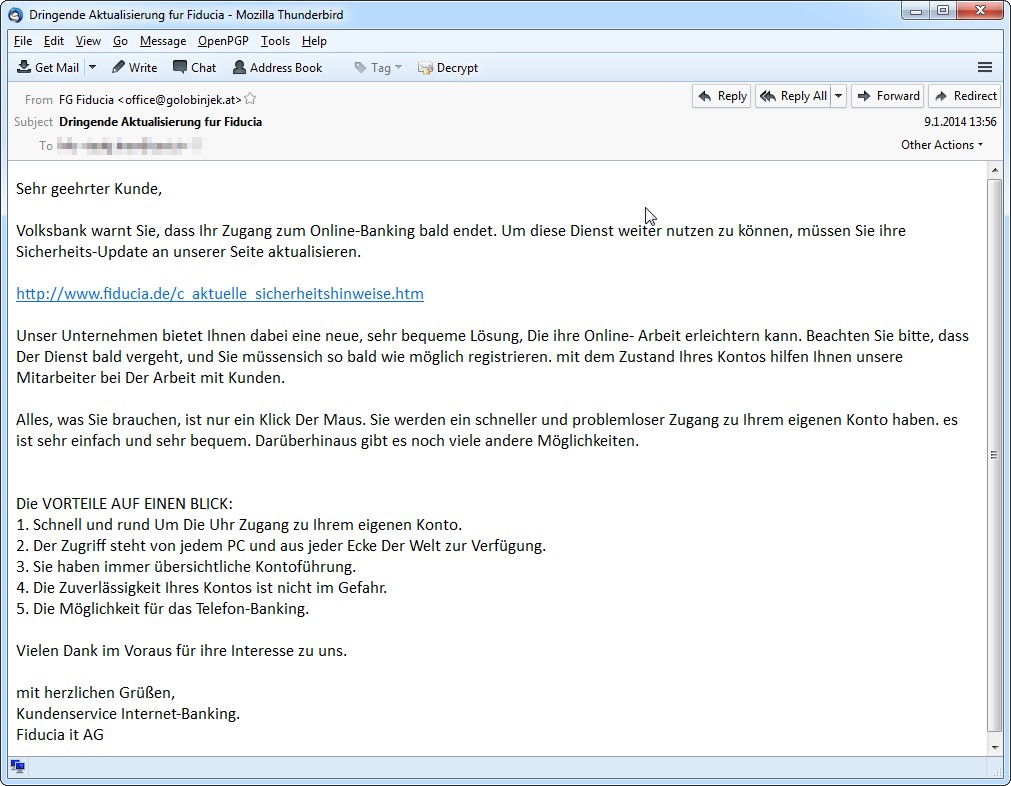

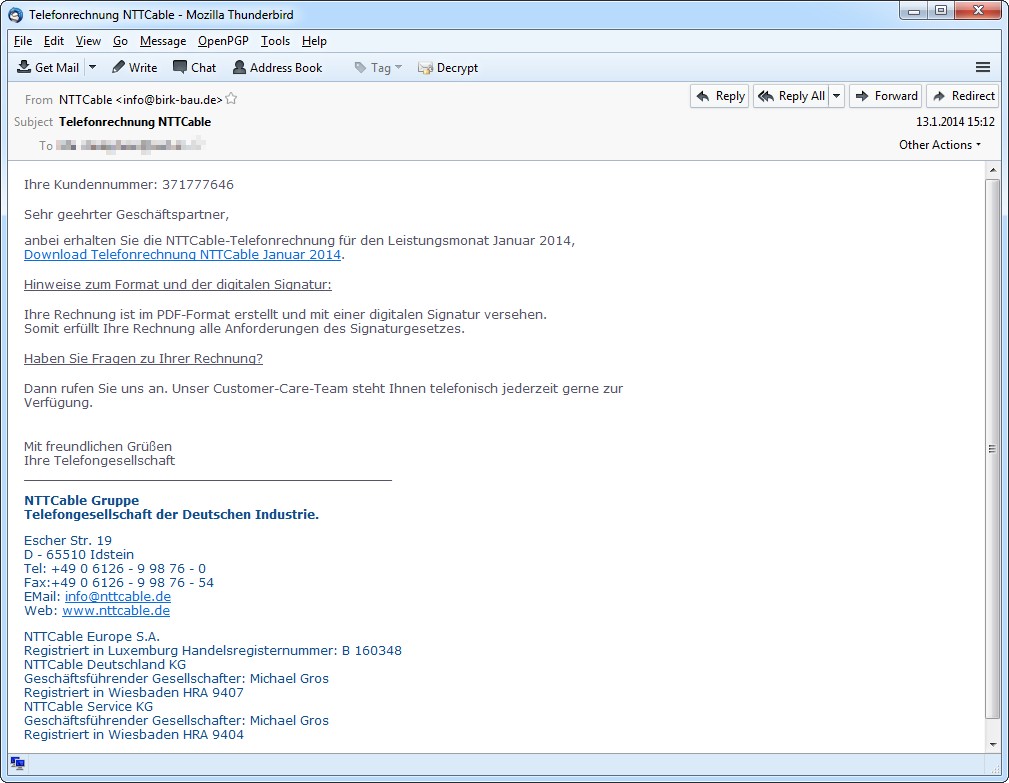

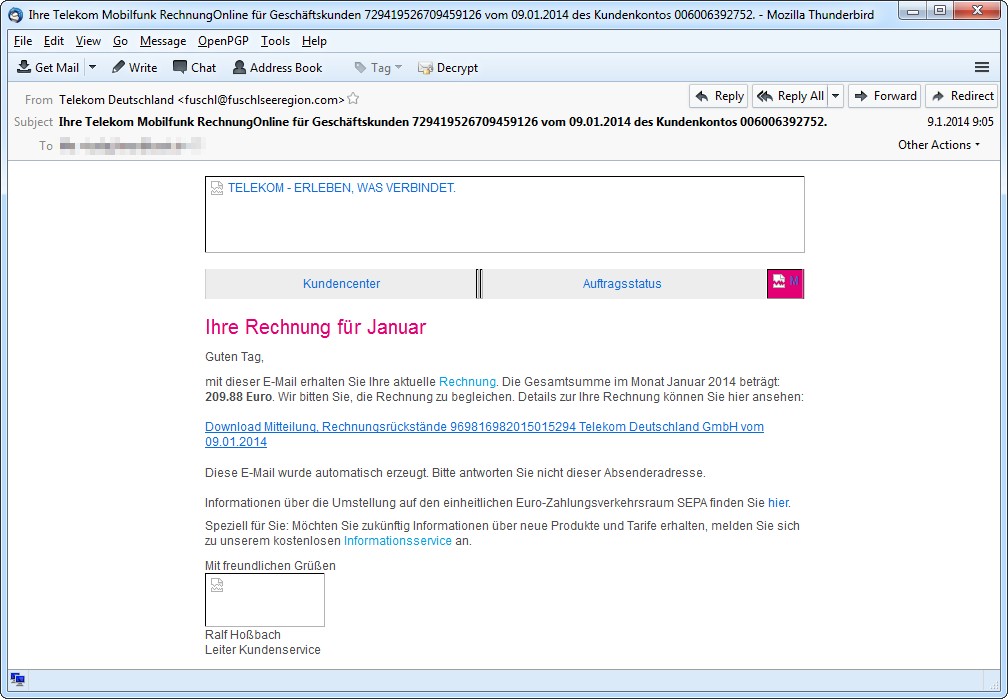

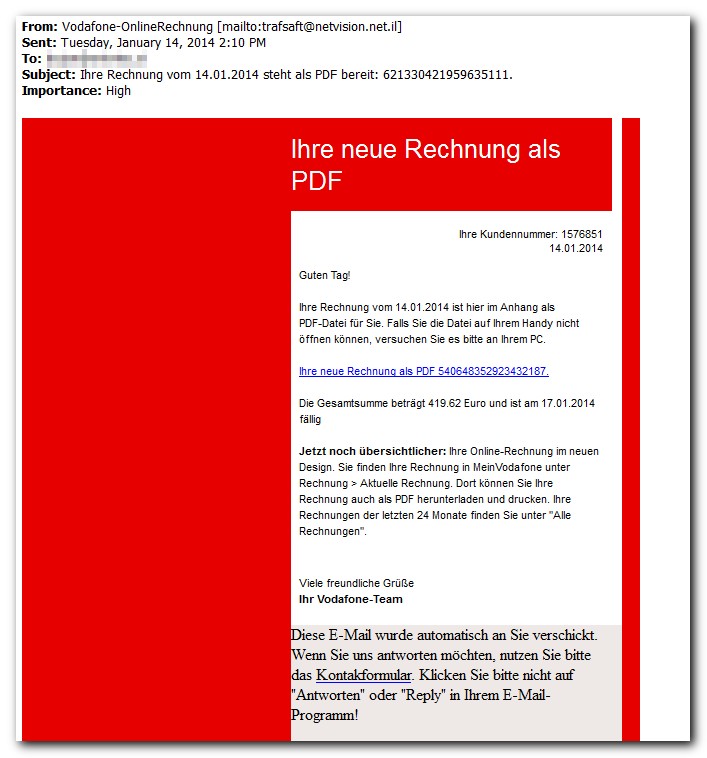

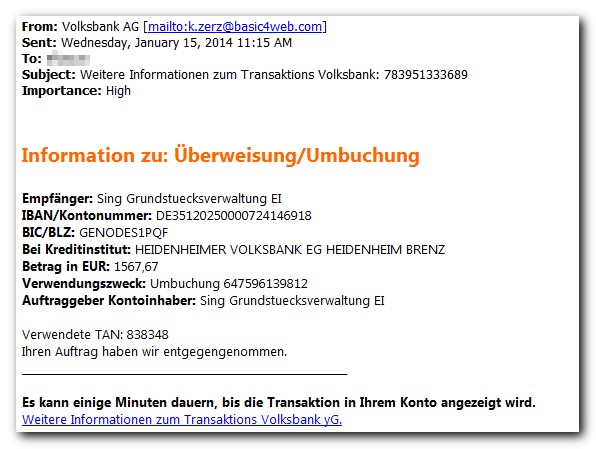

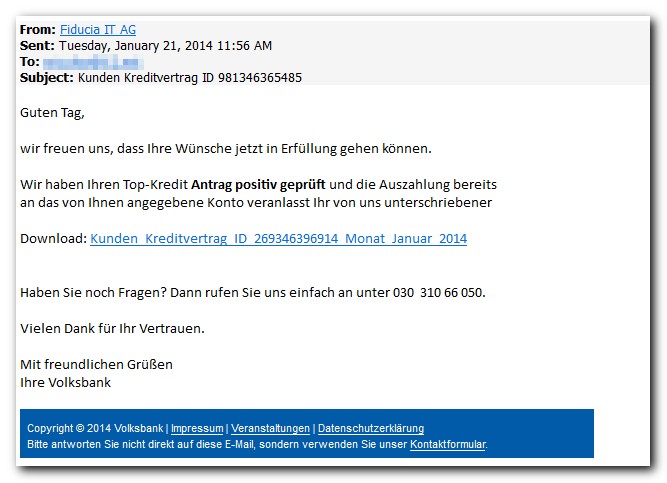

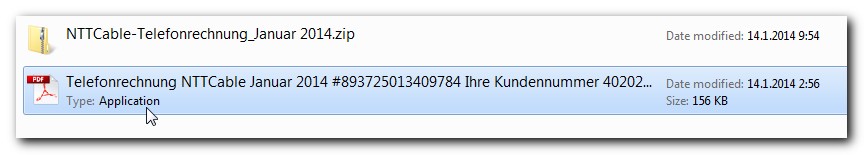

Na SI-CERT smo v zadnjih dneh prejeli več prijav uporabnikov glede sumljivih elektronskih sporočil, ki naj bi jih poslala tuja, predvsem nemška podjetja, v katerem nam pošiljajo dokumente, kot so npr. račun za telekomunikacijske storitve, račun za plačilo plina, bančne izpiske ipd. (gl. primere sporočil spodaj v obvestilu). Povezava v sporočilu na računalnik prenese zip arhiv, v katerem se pod krinko pdf dokumenta nahaja zlonamerna izvršljiva datoteka oz. aplikacija (virus Cridex). Po trenutno znanih podatkih je napad ciljan predvsem na podjetja in ne toliko na zasebne uporabnike.

Gre za poskus prevare, ko napadalec želi, da z nepremišljenim klikanjem uporabnik enostavno sam sebi naloži virus. Cridex je namenjen kraji gesel za dostop do spletnih storitev, podatkov za dostop do e-bančnih storitev in podatkov o kreditnih kaarticah.

Ukrepi

Uporabnikom svetujemo, da ne klikajo na povezave v sporočilih, ter da vedno preverijo identiteto pošiljatelja sporočila in kam vodijo povezave v elektronskem sporočilu. To enostavno storijo tako, da se z miško brez klikanja zaustavijo na povezavi in pokazal se bo pravi spletni naslov.

Uporabniki, ki so kliknili na povezavo, in tudi odprli datoteko v zip arhivu (npr. z 2-kratnim klikom), so zelo verjetno okužili računalnik. V tem primeru svetujemo, da se računalnik izklopi iz omrežja in pregleda s posodobljenim antivirusnim programom. Priporočamo pregled z več antivirusnimi programi v t.i. offline načinu, pri katerem se računalnik zažene iz posebne zgoščenke ali USB ključa, gl. npr.:

- http://support.kaspersky.com/viruses/rescuedisk

- http://windows.microsoft.com/en-us/windows/what-is-windows-defender-offline

- http://www.freedrweb.com/livecd/?lng=en

Ker je ena od možnih posledic okužbe tudi kraja gesel in osebnih digitalnih certifikatov, uporabnikom okuženih računalnikov priporočamo, da iz čistega oz. neokuženega računalniku zamenjajo vsa gesla, ki bi lahko bila zlorabljena (npr. shranjena gesla v brskalniku in gesla, ki so jih vpisovali na okuženem računalniku). Po potrebi naj tudi prekličejo osebni digitalni certifikat, glede smiselnosti tega ukrepa naj se obrnejo na izdajatelja digitalnega certifikata.

Za več napotkov o varni rabi interneta se lahko obrnete na portal odzivnega centra SI-CERT Varni na internetu.

Povezave

- Microsoft Malware Protection Center: Win32/Cridex

- Cisco Security Blog: Fake German Bill Spam Campaign Spreads Malware

- Abuse.ch: Introducing Feodo Tracker