Zadnji popravek: 18. 2. 2016

Na SI-CERT od konca novembra 2015 prejelemamo številne prijave okužb z izsiljevalskim virusom TeslaCrypt 2.0, ki zašifrira datoteke in uporabniku prikaže navodila za plačilo odkupnine v digitalni valuti bitcoin v protivrednosti 500 USD.

Za verzijo 2.0 izsiljevlskega virusa TeslaCrypt je sedaj na voljo postopek, s katerim si lahko povrnete podatke sami, brez plačila odkupnine. Ogledate si lahko navodila v slovenščini (ali na originalnem spletnem mestu), ter poskusite sami. Če želite, da vam pomagamo, nam pošljite posamične primere zašifriranih datotek po elektronski pošti na naslov cert@cert.si ali info@varninainternetu.si, najbolje PDF ali DOC dokumente. Nikakor nam ne pošiljajte vseh datotek. Če bomo lahko uspešno našli ključ, vam ga pošljemo skupaj s programom za odšifriranje datotek. Vendar pozor: zunaj je že izsiljevalec TeslaCrypt 3.0, za katerega še ni ustrezne rešitve.

Način širjenja in delovanje

V novemberski različici se virus širi preko elektronske pošte, v zadevi sporočila (subject) je naveden le datum in čas (v ameriškem formatu, recimo: 11/28/2015 10:22:58 AM), ta se ponovi tudi v telesu sporočila, priložena pa je datoteka z imenom love.zip, image.zip, doc_cwhUiv.dat ipd. Ta vsebuje javascript kodo v datoteki s končnico .js, koda pa je namenoma izmaličena v nerazpoznavno obliko.

V decembru je elektronsko sporočilo lažno obvestilo o neplačanem računu in grožnji z izterjavo preko sodišča, v angleškem jeziku. Vse seveda z namenom, da naslovnik odpre ZIP priponko in zažene Javascript datoteko, ki je v njej.

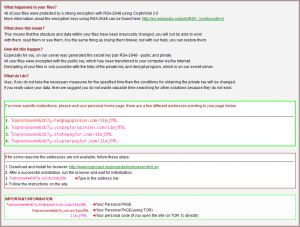

Javascript koda sestavi spletni naslov in prenese izvršljivo .exe datoteko na računalnik, ki prične s šifriranjem datotek in na koncu predstavi uporabniku navodila za obisk spletne strani, preko katere lahko nakaže odkupnino v digitalni valuti bitcoin v protivrednosti 500 USD (klik za večjo sliko).

Ukrepanje

Izogibajte se odpiranju priponk, ki so jih poslali neznanci, ali pa ne poznate razloga, zakaj ste priponko prejeli. Če ste v dvomih in pošiljatelja poznate, se prej pozanimajte, ali je res on pošiljatelj.

Uredite si izdelovanje varnostnih kopij računalnika, ali ročno občasno skopirajte podatke na zunanjo enoto, ki ni stalno priklopljena.

Odšifriranje datotek brez zasebnega ključa, ki ga imajo v lasti le storilci, ni mogoče. Podatke lahko povrnete iz varnostnih kopij, storilci pa v dokaz, da res posedujejo šifrirni ključ, omogočajo odšifriranje ene izbrane datoteke (klik za večjo sliko).