Zadnja posodobitev: 23. julij 2022

Opis

Na SI-CERT opažamo močan porast števila okužb z izsiljevalskimi virusi, ki jih napadalci namestijo preko vdorov v odprto storitev za oddaljen dostop do namizja.

Tarča so sistemi, ki imajo javno odprt dostop do katere od storitev, ki se uporabljajo za oddaljen nadzor in upravljanje s sistemom, npr. Remote Desktop (Oddaljeno namizje), Team Viewer in VNC. Napadi so usmerjeni predvsem na podjetja in organizacije, saj se storitve za oddaljeni dostop najpogosteje uporabljajo ravno v poslovnih okoljih, običajno za dostope do strežniške infrastrukture.

Napadalci gesla za dostop najpogosteje pridobijo preko napada s surovo silo s poskušanjem različnih kombinacij najpogostejših uporabniških imen in gesel, ali pa te podatke predhodno pridobijo preko okužb računalnikov, ki dostopajo do storitve za oddaljen dostop. Sezname sistemov z odprtimi vrati za oddaljen dostop s pripadajočimi uporabniškimi imeni in gesli napadalci lahko tudi kupijo oz. pridobijo na črnih trgih v Darkweb omrežju.

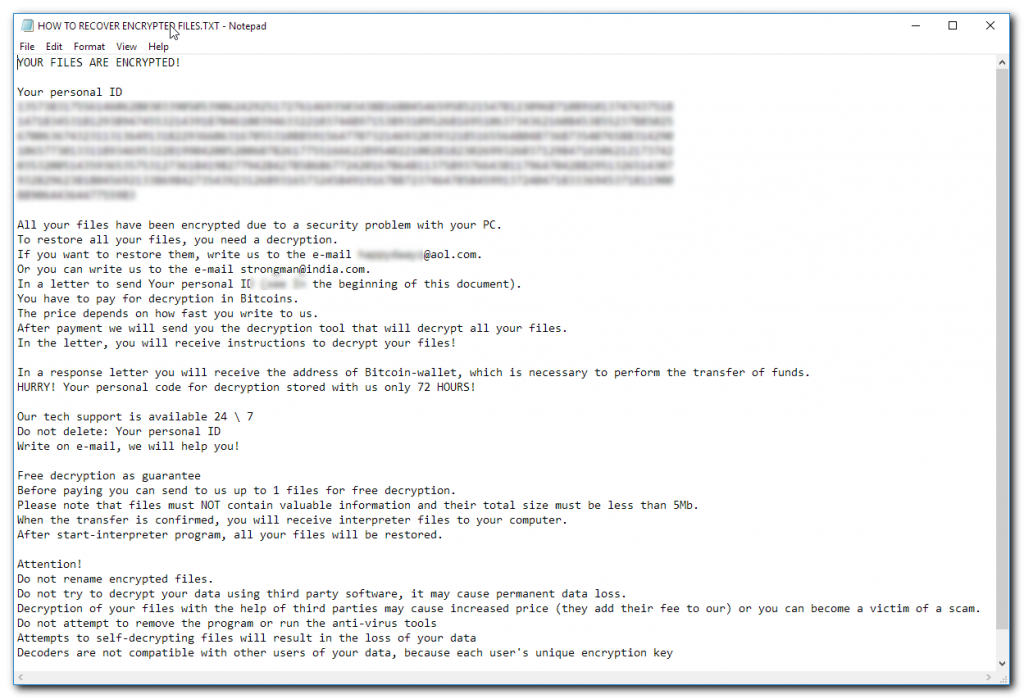

Po vdoru napadalci izklopijo varnostne mehanizme (antivirusni program, HIPS, požarni zid), nato pa na sistem običajno prenesejo zlonameren izvršljiv program (virus), ki zašifrira vse datoteke, do katerih ima dostop – lokalne datoteke ter datoteke na priklopljenih zunanjih in omrežnih pogonih. V nekaterih primerih pa so napadalci uporabniške datoteke prenesli na posebno particijo na disku, ki so jo zašifrirali z vgrajenim Windows orodjem Bitlocker. Po zašifriranju datotek napadalci na namizju pustijo obvestilo z navodili za odkup šifrirnega ključa v kripto valuti Bitcoin (BTC). Napadalci praviloma zahtevajo, da se jih kontaktira po elektronski pošti. Razpon odkupnine je običajno med 0,5 in 5 BTC (glede na trenutno vrednost BTC je to med 1.000 in 10.000 EUR).

Zaščita

Administratorjem, ki potrebujejo omogočeno storitev oddaljenega dostopa do sistemov, svetujemo naslednje ukrepe:

- Izklop storitve oddaljenega dostopa v času, ko se le-te ne potrebuje;

- Zaščita dostopa preko tuneliranih šifrirnih povezav z ustrezno avtentikacijo, npr. VPN ali SSH;

- Zaklepanje dostopa ob večkratnih neuspešnih prijavah (nastavitev Local Group Policy → Windows Settings → Security Settings → Account Policies → Account Lockout Policy);

- Omejitev dostopa do storitve zgolj na določene IP naslove (npr. s požarnim zidom);

- Omejitev dostopa zgolj na določene uporabnike;

- Uporaba kompleksnih gesel za vse uporabnike, ki imajo omogočen dostop;

- Uporaba večfaktorske avtentikacije, če storitev to omogoča, npr:

- Sprememba privzetih omrežnih vrat storitve za oddaljen dostop. OPOZORILO: ta ukrep prepreči zgolj avtomatizirane poskuse napadov, ki storitev običajno iščejo na privzetih omrežnih vratih. Ne prepreči pa vseh drugih možnosti vdora. Ta ukrep naj bo zgolj začasen.

Ukrepi v primeru vdora

V primeru uspešnega vdora in zašifriranja datotek uporabnikom svetujemo, da zlorabljen sistem izklopijo iz omrežja in na novo postavijo (ponovno namestijo operacijski sistem), datoteke pa restavrirajo iz varnostne kopije. Če te ni na voljo se uporabniki lahko po pomoč glede možnosti povrnitve datotek brez plačila odkupnine obrnejo na SI-CERT. Plačilo odkupnine močno odsvetujemo. Če se uporabniki vseeno odločijo za to možnost, se z napadalcem lahko poskusijo dogovoriti za nižjo odkupnino, pred plačilom pa naj od napadalca zahtevajo, da testno odšifrira nekaj datotek.