Povzetek

Raziskovalci so v protokolu WPA2, ki se uporablja za zaščito in šifriranje prometa v brezžičnih Wi-Fi omrežij, našli več varnostnih ranljivosti.

Posledica izrabe ranljivosti so odvisne od več dejavnikov, v najhujši obliki pa napadalcu, ki se nahaja v neposredni bližini Wi-Fi omrežja, omogočajo izvedbo napada s posrednikom (t.i. MITM – Man-In-The-Middle), pri čemer lahko napadalec beleži in spreminja omrežni promet. Dosedaj še nismo bili seznanjeni s primerom, da bi se katera od ranljivosti uporabljala v napadih.

Opis

Protokol WPA2 (Wi-Fi Protected Access) je bil uveden leta 2003 kot odgovor na ranljiv protokol WEP, in od takrat dalje velja za de facto varnostni standard za zaščito Wi-Fi omrežij. Varnostni raziskovalci so ugotovili, da lahko manipulirajo z nastavljanjem določenih elementov, ki so bistveni za vzpostavitev varne šifrirne povezave med dostopno točko in klientom. Slednje jim omogoča, da lahko v določenih primerih prestrezajo omrežni promet, ga ponovijo, ali pa potvorijo, in sicer v smeri od dostopne točke do klienta, od klienta do dostopne točke, ali pa v obeh smereh.

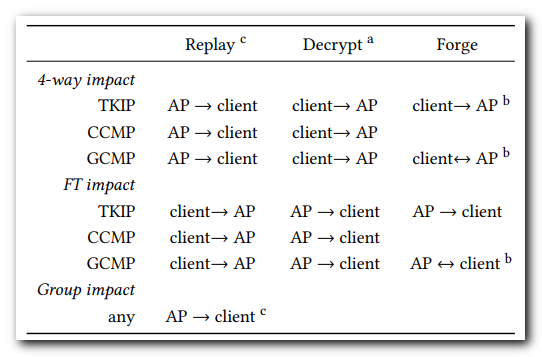

Za izvedbo napada se mora napadalec nahajati v območju Wi-Fi signala napadenega omrežja. S t.i. ‘chanell-based MITM’ napadom vzpostavi klon dostopne točke na drugem kanalu, ter nanj preusmeri omrežni promet klienta. V napeljevanju preko napada z manipulacijo na enega od ‘handshake’ protokolov nastavi parametre, ki mu v končni fazi lahko omogočijo pridobitev sejnega ključa. Posledice napada so odvisne od več dejavnikov, predvsem pa od uporabljenega t.i. ‘data confidenciality’ protokola: TKIP, CCMP (AES) in GCMP. Pri uporabi protokola CCMP (AES) je posledica napada omejena na beleženje prometa na eni izmed smeri med klientom in dostopno točko, pri čemer je smer odšifriranja prometa odvisna od vrste napadenega handshake protokola.

Beleženje prometa napadalcu med drugim omogoča krajo različnih avtentikacijskih podatkov (up. imena, gesla, avtentikacijski piškotki). V primeru šifrirne povezave (npr. HTTPS, SMTPS, …) lahko v napadu uporabi katero od tehnik za napade na šifrirne povezave (npr. sslstrip).

Seznam ranljivih sistemov

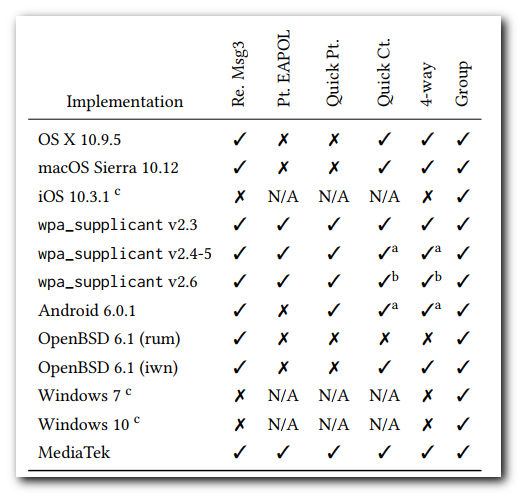

Ranljivi so praktično vsi sistemi, ki imajo možnost povezave v Wi-Fi omrežje, pri čemer pa se enostavnost izrabe ranljivosti med različnimi sistemi zelo razlikuje. Trenutno so najbolj na udaru sistemi GNU/Linux in Android od verzije 6.0 dalje, pri katerih je izraba ranljivosti dokaj enostavna. Sistemi Windows 7 in Windows 10 so po podatkih raziskovalcev ranljivi zgolj na enega od handshake protokolov. Izraba ranljivosti tega protokola ima za posledico možnost ponovitve prometa od dostopne točke do klienta (praktična izraba take ranljivosti bi lahko bila nastavljanje ure sistema na eno in isto vrednost).

Ukrepi

Uporabnikom svetujemo, da namestijo popravke za sisteme, ko bodo ti na voljo. Za informacije glede posameznih sistemov in produktov se obrnite na proizvajalca.

Dodatna pojasnila so na voljo na spletni strani https://www.varninainternetu.si/2017/kaj-moram-vedeti-o-wpa2-ranljivosti-v-wi-fi-omrezjih/ .