Opis

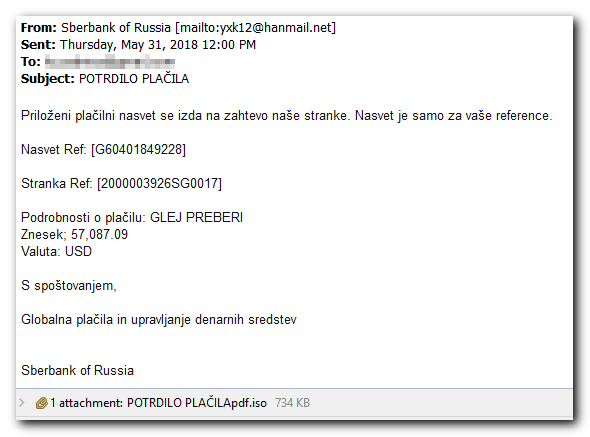

31.5.2018 je bilo na večje število slovenskih elektronskih naslovov dostavljeno sporočilo, ki izgleda kot obvestilo iz banke. Naslov sporočila je “POTRDILO PLAČILA”, kot pošiljatelj pa je naveden el. naslov yxk12@hanmail.net. Vsebina sporočila je strojno prevedena v slovenščino in vsebuje informacije o domnevnem računu:

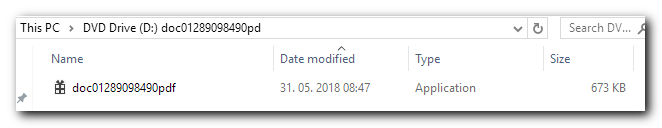

Sporočilu je priložen iso arhiv z imenom “POTRDILO PLAČILApdf.iso”. Ko uporabnik odpre to datoteko, se ta odvisno od nastavitev sistema odpre v enem od programov za odpiranje iso datotek, npr. Winzip, 7-zip, Nero, Raziskovalec ipd, v katerem se prikaže vsebina arhiva. Ta vsebuje

datoteko z imenom doc01289098490pdf.exe, ki je virus vrste Hawkeye Keylogger.

Okužba

V primeru, če uporabnik odpre iso datoteko ter odpre (2x klikne) na datoteko doc01289098490pdf.exe, pride do okužbe računalnika. Po zagonu datoteke uporabnik ne opazi, da bi se karkoli zgodilo. V ozadju pa se virus skopira v uporabniško mapo ter naredi vnos v zagonsko mapo, s čimer zagotovi, da se virus aktivira ob vsakem zagonu računalnika. Nato na oddaljen strežnik pošlje vsa shranjena gesla iz brskalnikov (Chrome, Firefox, Edge, …) ter programov za el. pošto (Outlook, Thunderbird,…), ter začne beležiti vse pritiske na tipke, ter te podatke pošiljati na oddaljen strežnik.

Ukrepanje po okužbi

V primeru, da je do okužbe prišlo, je najprej potrebno računalnik čimprej izklopiti iz omrežja (iztakniti omrežni kabel, izklopiti WiFi vmesnik ipd.), nato pa virus odstraniti iz sistema ter zamenjati vsa gesla, ki so bila shranjena v brskalnikih, programih za el. pošto, ali pa so jih uporabniki v času okužbe vpisovali preko tipkovnice. Za zagotovo odstranitev virusa priporočamo ponastavitev oz. ponovno namestitev operacijskega sistema.

Ročna odstranitev virusa

V primeru, da ponastavitev sistema ni mogoča, se lahko okužbo ročno odstrani. Virus teče kot proces z imenom RegAsm.exe. S pomočjo programa za upravljanje programov (Task manager, Upravitelj programov) je potrebno poiskati ta proces in ga končati (pri tem je potrebno upoštevati, da lahko tako ime uporablja tudi kakšen drug, legitimen proces).

Virus se po zagonu skopira v datoteko s končnico .exe v uporabniško mapo, npr.:

C:/Users/%user%/doc01289098490pdf.exe

(%user% je potrebno zamenjati up. imenom, ime datoteke se lahko razlikuje oz zgornjega primera)

Možno je, da boste morali v nastavitvah vklopiti prikaz skritih datotek, če boste hoteli v raziskovalcu videti to datoteko. Če datoteke ne najdete, je možno, da jo je že izbrisal antivirusni program.

Virus tudi doda datoteko v “Startup” mapo, npr.

C:\Users\%user%\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\lwyAie.url

Ta datoteka ima zelo verjetno končnico .url, samo ime pa se lahko razlikuje od zgornjega primera.

S končanjem procesa RegAsm.exe ter izbrisom omenjenih datotek virus odstranite iz sistema. Po tem preventivno celoten sistem preskenirajte s posodobljenim antivirusnim programom.