Povzetek

Objavljena je bila nova ranljivost operacijskega sistema Windows, ki omogoča lokalnemu uporabniku ali zlonamernemu programu pridobiti sistemske pravice na sistemu. Za ranljivost trenutno, s strani Microsofta, še ni bil izdan popravek.

Opis

27.8.2018 je uporabnik na Twitterju javno objavil novo ranljivost v načrtovalniku opravil (ang. “Task Scheduler”), ki je posledica napak pri ravnanju z ALPC (ang. “Advanced Local Procedure Call”) vmesnikom, kar lahko uporabniku omogoči pridobitev sistemskih pravic. ALPC je notranji “mehanizem”, ki je na voljo le na operacijskih sistemih Windows in omogoča hiter in varen prenos podatkov med enim ali več procesi v uporabniškem načinu.

Uporabnik, ki je javno objavil ranljivost, je na spletni strani Github objavil Proof-of-Concept, t.j. kodo (ang. “exploit”), ki ranljivost izkorišča. Raziskovalci so ranljivost potrdili na operacijskih sistemih:

- 64-bitni Windows 10 v1803 in Windows Server 2016

- 32-bitni Windows 10, vendar z manjšimi popravki objavljene kode

Z dodatno modifikacijo objavljene kode, pa bi lahko bile ranljive tudi ostale različice sistema Windows.

Rešitev

Microsoft naj bi popravek za odkrito ranljivost objavil v torek, 11.9.2018, skupaj z rednimi mesečnimi popravki.

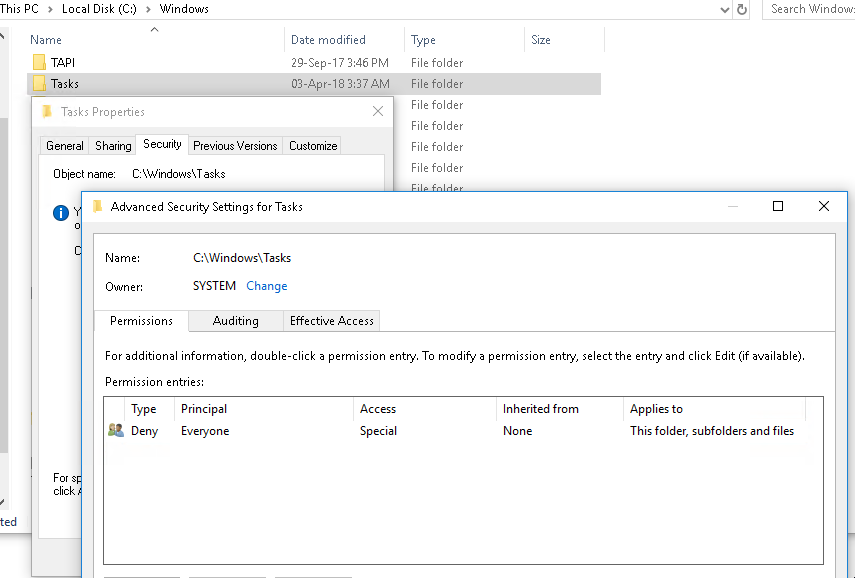

Kot začasno rešitev pa se priporoča blokiranje dostopa do pisanja v direktorij C: \ Windows \ Tasks , kar pomeni, da s tem onemogočimo kreiranje alternativnih oz. referenčnih povezav (ang. “hardlinks”). To lahko storite s pomočjo grafičnega vmesnika, kjer nastavite sledeče pravice:

Type : Deny

Principal : EveryOne

Apply to: This folder, subfolders and files

Rights : Create files / Write data in Create Folders / Append data

Primer nastavite pravic

Lahko pa pravice spremenite tudi v konzoli (cmd), z naslednjo ukazno vrstico:

cacls c:\Windows\Tasks /S:”D:PAI(D;OICI;DCLC;;;WD)(A;;0x1200ab;;;AU)(A;;FA;;;BA)(A;OICIIO;GA;;;BA)(A;;FA;;;SY)(A;OICIIO;GA;;;SY)(A;OICIIO;GA;;;CO)”

Zaščito pa lahko odstranite s ponovno avtorizacijo referenčnih povezav v mapi, z naslednjo ukazno vrstico:

cacls c:\Windows\Tasks /S:”D:PAI(A;;0x1200ab;;;AU)(A;;FA;;;BA)(A;OICIIO;GA;;;BA)(A;;FA;;;SY)(A;OICIIO;GA;;;SY)(A;OICIIO;GA;;;CO)”

Dodano 30.8.2018 ob 18:30:

Pri podjetju Acros Security [3] so pripravili začasni popravek (ang. “patch”), ki je trenutno na voljo le za uporabnike 64-bitnega sistema Windows 10 v1803, za Windows Server 2016 naj bi začasni popravek bil na voljo jutri. Uporabniki lahko začasni popravek namestijo s prenosom 0patch Agent klienta. Prav tako, naj bi dodatne podrobnosti o začasnem popravku bile na voljo jutri na 0patch blogu, skupaj z izvorno kodo.

Dodano 31.8.2018 ob 17:00:

Začasni popravek, ki so ga izdali pri podjetju Acros Security, je sedaj na voljo tudi za Windows Server 2016. Več podrobnosti o začasnem popravku je na voljo na njihovem 0patch blogu.

Dodano 11.9.2018 ob 22:00:

Microsoft je objavil redno mesečno posodobitev, katera vsebuje tudi popravek za omenjeno ranljivost (CVE-2018-8440). Uporabnikom tako svetujemo posodobitev operacijskega sistema.

Viri

[1] https://www.kb.cert.org/vuls/id/906424