Na SI-CERT smo dne 24.1.2019 prejeli prijavo elektronskega sporočila, ki v .doc priponki vsebuje trojanskega konja vrste “information stealer”. Sporočilo vsebuje .doc priponko, ki izkorišča eno od ranljivosti v MS Office paketu. Ranljivost omogoča zagon poljubne kode preko RTF dokumentov (CVE-2017-11882, CVE-2018-0802).

Ukrepanje po okužbi

V primeru okužbe z omenjenim trojanskim konjem, je potrebno sistem nemudoma izklopiti iz omrežja, ter ponovno namestiti operacijski sistem. Potrebna je menjava vseh gesel, kot tudi preklic certifikatov katerih privatni ključi so bili v času okužbe dosegljivi.

Analiza

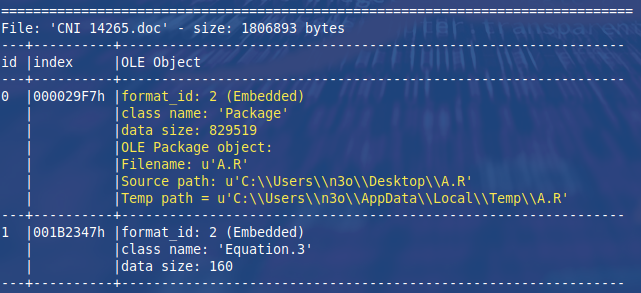

Priponka v sporočilu je besedilna datoteka v obliki RTF (Rich Text Format), ki jo uporabljajo Microsoftovi izdelki, na primer MS Word.

CNI 14265.doc: Rich Text Format data, version 1, unknown character set

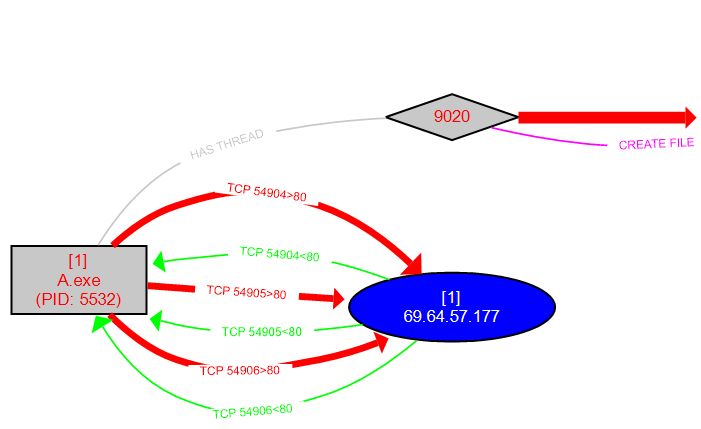

Po zagonu .doc datoteke se ustvari nov proces A.exe, ki v mapi “C:\Users\%uporabnik%\AppData\Roaming\Microsoft\Crypto\RSA\S-1-5-21-1591945524-2132906522-1717637584-1001” ustvari besedilno datoteko v obliki:

b70832d6a612135086e73781f3a056a6_4cdaf4f4-5b0b-43cd-aa96-405836817b2b.

Datoteka vsebuje različne podatke, kot so denimo uporabniško ime, privatni ključi certifikata ipd. Ime mape, ki vsebuje besedilno datoteko, kot tudi ime datoteke se na različnih sistemih lahko razlikuje.

Za prikaz mape AppData je potrebno omogočiti prikaz skritih datotek.

Analiza zlonamerne kode je pokazala, da trojanec omogoča shranjevanje posnetkov zaslona, beleženje vnosov preko tipkovnice, po predhodnem pregledu vseh nameščenih programov pa poskuša morebitna shranjena gesla pridobiti iz nameščenih spletnih brskalnikov, odjemalcev e-pošte, FTP odjemalcev, programov za hipno sporočanje, ipd.

Ukrepi SI-CERT

- posredovanje z okužbo povezanih datotek proizvajalcem protivirusne programske opreme

- obveščanje javnosti preko SI-CERT Twitter in Facebook kanala

- obveščanje skrbnikov poštnih strežnikov v Sloveniji