Povzetek

QBot (tudi Qakbot) je trojanski konj, prvenstveno namenjen kraji podatkov iz okuženega sistema, ki je v različnih oblikah prisoten že več kot 10 let. V zadnjih različicah je pridobil dodatno zmožnost širjenja preko elektronskih sporočil, ki vsebujejo preteklo korespondenco. Ta je pridobljena iz okuženih sistemov, ki imajo nameščen Microsoft Outlook.

Modularna zasnova mu omogoča enostavno razširitev osnovne funkcionalnosti. Moduli Qbot trojanskega konja so:

- modul za komunikacijo z nadzornim C2 strežnikom in izvedbo prejetih ukazov;

- modul za krajo gesel;

- proxy modul;

- modul za krajo el. sporočil iz odjemalca el. pošte Outlook;

- modul za krajo avtentikacijskih piškotkov, ki omogočajo ugrabitev sej (npr. spletna banka);

- modul za VNC povezavo do namizja okuženega sistema;

- modul za posodobitev konfiguracije QBot trojanskega konja.

Širjenje okužb

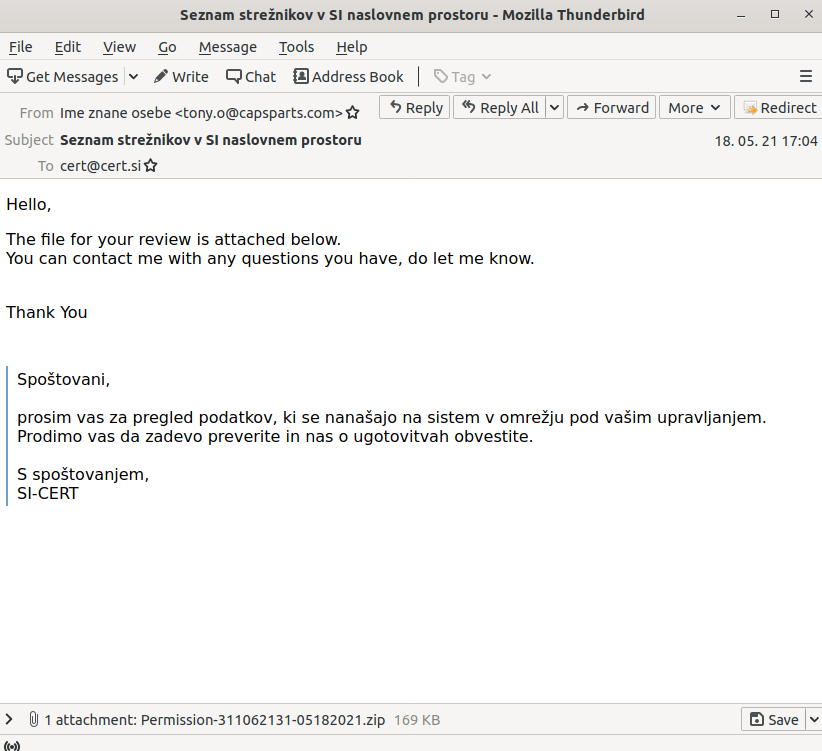

QBot se širi predvsem preko elektronskih sporočil, ki v prilogi vsebujejo ZIP datoteko, ali pa vsebujejo spletno povezavo, preko katere se prenese ZIP datoteka. V opisanem primeru ZIP datoteka vsebuje .xslm dokument (Excel Macro-Enabled dokument).

Kot pošiljatelj je naveden el. naslov in ime osebe, s katero je prejemnik v preteklosti že komuniciral, vsebina el. sporočil pa vsebuje stavek v angleškem jeziku in vsebino neke pretekle korespodence.

Podoben način širjenja je uporabljal tudi trojanski konj Emotet, pri katerem so bila sporočila poslana iz naključnega elektronskega naslova. V primeru QBota pa so okužena sporočila poslana tudi iz naslova uporabnika, ki je bil žrtev predhodne okužbe. Napadalci v ta namen uporabijo ukradeno preteklo korespodenco in pridobljene avtentikacijske podatke za dostop do predala el. pošte uporabnika.

Okužba

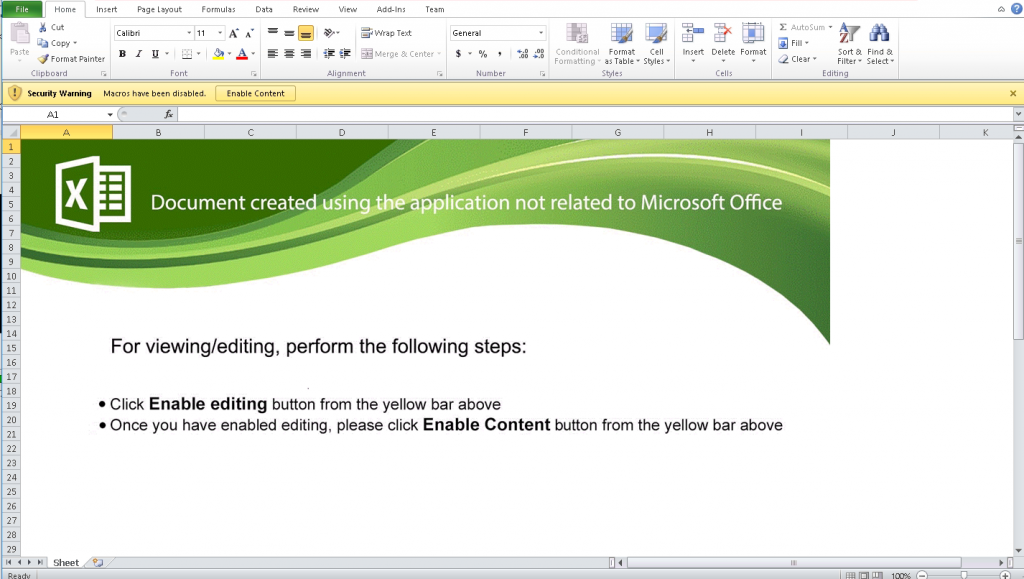

Do okužbe sistema pride, če uporabnik v Windows sistemu odpre xslm dokument, ki se nahaja ZIP datoteki, ter s klikom na “Omogoči vsebino” (“Enable Content”) omogoči izvajanje makrov.

V tem primeru se se preko funkcije “URLDownloadToFileA” iz oddaljenega spletnega strežnika prenese in zažene izvršljiva binarna datoteka, ki na sistem namesti QBot trojanskega konja.

Indikatorji zlorabe (IoC)

Sporočila so bila poslano iz sistema na IP naslovih:

49.248.47.172

190.80.247.22

Prenos zlonamernega tovora se preko omogočenih makrov izvede iz enega izmed spletnih strežnikov na naslovih:

185.246.130.159

195.123.220.204

190.14.38.100

Zgoščene vrednosti datotek:

Datoteka Permission-1915065203-05182021.zip

md5: 749fb249a83cb2c5743ce6a4bb7d4fe9

sha1: c1a6fab5d1942d6e39602538a5e3c308aa5596bc

sha256: 4fae66eb5756bd62962b148d19de2a5f52dbff8e43d006416ee9144d49ce1fdf

Datoteka Permission-311062131-05182021.zip

md5: a1244e7a8bd3f895e99a3d7014a36298

sha1: 8065062fa1c1d90a1cd09f4417c875de6fb038e0

sha256: 14d9de2aa1428dbc90192d41323bf9291688607891c8436abf2e0903af55995d

Datoteka Permission-1915065203-05182021.xlsm

md5: 0b14b991ea47fa26d7c22782354190be

sha1: edcce9778a8e1957c1b591b73080ce226964eb53

sha256: 386a25c7e53b276fc6d5a0061894286855cb8209a563fdee4662400e14260453

Datoteka Permission-311062131-05182021.xlsm

md5: c8e2eadc25688d8d477f0e6b8b65caca

sha1: 75a6e229b064b5a52934f24982ae0d6601a210e1

sha256: 85baf0085bf13e0f828060b3a93f5714f8395ce9ecdb80eb9fbbd246b8f74809

Binarna datoteka prenesena iz oddaljene lokacije:

md5: 5df2046435491fa20249af5d93ce4a90

sha1: 62a075b8541c8960c76df050c154e76c8a4c4178

sha256: efec838d9fdfe9c1861b4de4624fd79b30b19c4452a3d644b124c17753feca13

ssdeep: 6144:2e6FZ0+NCirQ6TBByIeJzt93S0EE8cuFA6Epnznitg8055EX+driwrWSzP:+VONPfzit1055EX+dWMxzP

imphash: 9ebda7efe3f58bbab5810f91d4ee8baf

Ukrepi

Če prejmete sporočilo, ki vsebuje omenjene elemente, izvirnik le-tega v zašifrirani obliki posredujte v analizo na cert@cert.si. O prejemu obvestite skrbnika poštnega strežnika oz. osebo zadolženo za IKT v okviru podjetja oz. organizacije. Navodila za pošiljanje izvirnika so na spletni strani https://www.cert.si/izvirnik.

V primeru okužbe je potrebno sistem nemudoma izklopiti iz omrežja ter ponovno namestiti operacijski sistem oz. ga ponastaviti na tovarniške nastavitve. Potrebna je tudi menjava vseh gesel in preklic digitalnih potrdil, katerih zasebni ključi so bili v času okužbe dosegljivi na okuženem sistemu.

Administratorjem Windows omrežij svetujemo uvedbo striktne politike omejevanja oz. onemogočanja izvajanja makrov v MS Office dokumentih, ki so prišli iz nevarnih lokacij.