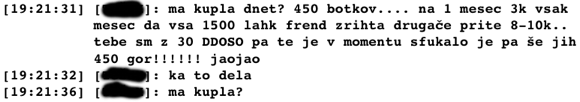

David Edwards in Thomas Smith sta leta 2006 v Teksasu ustvarila botnet, ki je obsegal 22.000 okuženih računalnikov. Ars Technica poroča, da bo David Edwards priznal krivdo na sodišču, njegov partner Thomas Smith pa se je opredelil za nedolžnega. Cena za napad z 10.000 boti je znašala okoli 1.500 USD, na koncu pa je njuna stranka kupila celoten botnet skupaj z izvorno kodo bota za 3.300 USD.

Bot je okrajšava za robota in v omenjenem kontekstu označuje program, ki se prikrito namesti na tuj računalnik in se po skrivnem komunikacijskem kanalu javi na kontrolni strežnik, ki ga nadzoruje nepridiprav (C&C oz. “command-and-control server”). Boti velikokrat vsebujejo tudi kodo, ki poskuša samodejno okužiti druge računalnike. Javljanje botov na kontrolni strežnik si lahko ogledate na kratkem posnetku, ki smo ga naredili ob analizi slovenskega Facebook botneta. Oseba, ki botnet ustvarja, je t.i. gonič botov (angl. “bot herder”).

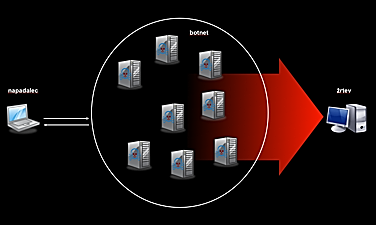

Botneti so rezultat razvoja orodij za distribuirano izvajanje napadov s poplavo podatkov (DDoS, “Distributed denial-of-service”, po naše pa tudi “dosanje”) in tovrstni napadi ostajajo še vedno ena od osnovnih funkcij botov. Zraven pa so se z leti dodajale funkcije za razpošiljanje spam pošte, pregledovanje datotečnega sistema, nadgrajevanje bota preko spleta ipd. Zraven pa znajo prisluškovati tipkovnici, ter krasti gesla in certifikate.

Prvi sistemi izvajanje DDoS napadov so trinoo, Tribal Flood Network in stacheldraht iz leta 1999, kasneje pa so bili najbolj razširjeni kaiten.c, SDbot in Agobot.

Botneti so najprej služili obračunom med hekerskimi skupinami, razlogi za te pa so bili velikokrat neverjetno banalni – lahko je šlo le za prevzem oz. krajo IRC kanala oz. nadzora nad njim. Nadalje je “dosanje” služilo kot izsiljevalsko orodje, ali pa se je z njim udarilo po konkurenci (pogosta tarča so bile off-shore spletne igralnice). Ko so tako botneti prestopili iz “ljubiteljskih” v komercialne vode, pa se je odprla možnost za trgovanje z njimi.

Na SI-CERT smo največ primerov DDoS napadov z botneti beležili med leti 2004 in 2006. Takrat je na podlagi zbranih podatkov policija izvedla več hišnih preiskav in nekaj primerov je šlo na sodišče. Kot da bi s tem “počistili sceno”, prijav o DDoS napadih v naslednjih letih skorajda nismo prejeli. Vse do letos.

Gorazd Božič, SI-CERT