“Posneli smo te, ko si gledal porno strani na internetu in se samozadovoljeval! Če ne plačaš, bomo poslali vsem!”

Tako nekako bi lahko povzeli “poslovni model” goljufov, ki preko spleta skušajo brez veliko truda pobrati denar prestrašenim žrtvam. Leta 2015 smo na SI-CERT začeli opozarjati na primere izsiljevanja, kjer so žrtev preko družabnih omrežij speljali v pogovore in jo prepričali, da se je gola posnela (sextortion). Goljufi so morali iskati primerne žrtve na spletu in manipulirati s posnetki (večinoma privlačnih mladih žensk), da so žrtve lahko kasneje prestrašili v plačilo.

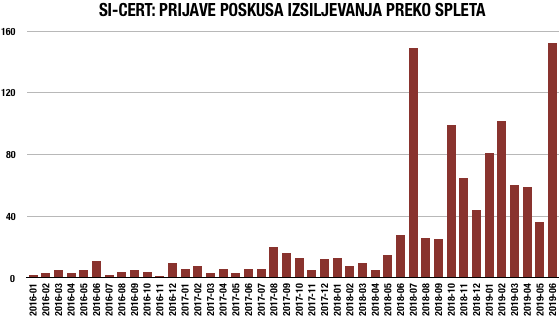

Lažno izsiljevanje (fake sextortion) je to prvo fazo preprosto preskočilo in se zbanaliziralo v preprosto sporočilo, kjer goljuf trdi, da je vdrl v vaš računalnik, nato pa vas je s kamero prenosnika posnel med ogledovanjem pornografskih vsebin na spletu. Za povečanje verodostojnosti sporočila so v eni od različic grožnje uporabili tudi vaše geslo, ki ste ga uporabljali na LinkedIn omrežju; tja je namreč nekde vdrl leta 2012 in pobral bazo elektronskih naslovov in gesel uporabnikov. Če ste uporabljali isto geslo povsod in ga ne menjate pogosto, potem ste se morda res ustrašili. Prve tovrstne prijave smo na SI-CERT prejeli leta 2017.

Junija 2019 pa smo zasuti s prijavami izsiljevanja, zopet z izmišljenimi grožnjami, kjer so goljufi napletli zgodbo o vdoru v vaš domači usmerjevalnik, od koder naj bi namestili trojanca (zlonamerno kodo) na vaš računalnik in vas (kot prej) posneli med obiskom pornografskih spletnih mest. Če jim plačate 400 EUR, posnetkov ne bodo objavili.

Storilci uporabljajo za razpošiljanje sporočil tuje račune za elektronsko pošto, ki jih pridobijo v phishing napadih. Pogosto preiskava na SI-CERT pokaže na izvor v kakšni od Afriških držav. V zadnjem valu sta bila uporabljena dva Bitcoin naslova:

1477K4LWQU6X9kXjpkbLcAyjVQ5spFdd6L

1ATRekEFnMKAZq9LwsvB6inY4n68GLYHm3

Do dne 4. 7. 2019 je šlo skozi ta dva naslova okoli 0,623 BTC (6.323 EUR) v manj kot dvajsetih nakazilih.

Oglejte si še: